У червні 2025 року співробітник Google отримав, як здавалося, звичайний дзвінок від ІТ-підтримки.

Голос на лінії звучав професійно, впевнено і дуже знайомо.

Технічний спеціаліст попросив співробітника затвердити новий додаток у системі Salesforce компанії.

За лічені хвилини зловмисники отримали доступ і викрали 2,55 мільйона записів про клієнтів з CRM Google.

Це стало можливим завдяки використанню технології глибокої підробки звуку, коли голоси, згенеровані штучним інтелектом, були настільки переконливими, що обдурили одну з найнадійніших форм автентифікації - розпізнавання голосу колеги.

Цей інцидент, пов'язаний з групою ShinyHunters, показує, як зловмисники тепер використовують штучний інтелект для проникнення в системи компаній.

Будучи основою управління взаємовідносинами з клієнтами для мільйонів організацій по всьому світу, Salesforce стала однією з головних мішеней для нового покоління атак соціальної інженерії на основі штучного інтелекту.

Чому Salesforce став мішенню для шахраїв

Зростання Salesforce також перетворило його на велику мішень для крадіжки даних.

Оскільки все централізовано, один витік може призвести до витоку мільйонів даних про клієнтів з різних компаній.

Як зазначає керівник відділу розвідки загроз компанії WithSecure Тім Вест:

Більше ніколи не турбуйтеся про шахрайство зі штучним інтелектом. TruthScan Може допомогти тобі:

- Виявлення згенерованого ШІ зображення, текст, голос і відео.

- Уникайте велике шахрайство, кероване штучним інтелектом.

- Захистіть своє найдорожче чутливий активи підприємства.

"Такі хакерські групи, як Scattered Spider, використовують соціальну інженерію, щоб отримати доступ до середовищ SaaS. Їхні атаки можуть виглядати технічно простими, але це не робить їх менш небезпечними".

Згідно з новим дослідженням компанії WithSecure, у першому кварталі 2025 року різко зросла зловмисна активність у середовищах Salesforce, кількість виявлених загроз збільшилася у двадцять разів порівняно з кінцем 2024 року.

Як Deepfakes спровокували злам у Salesforce

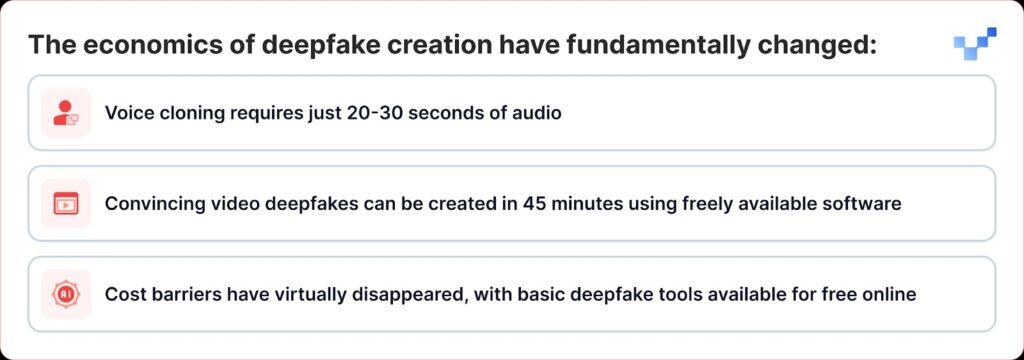

Особливо небезпечними нещодавні атаки робить те, що технологія глибокого підроблення перетворилася з вузькоспеціалізованого інструменту на те, що будь-хто може використати як зброю.

На відміну від традиційних витоків даних, коли відбувається прямий доступ до баз даних, сьогодні кіберзлочинці використовують голосову соціальну інженерію, або "вішинг". З появою глибоких підробок і клонування голосу за допомогою штучного інтелекту ці атаки стає набагато складніше виявити.

Кампанія ShinyHunters, спрямована проти клієнтів Salesforce, слідує ефективній схемі, яка поєднує традиційну соціальну інженерію з найсучаснішими методами обману за допомогою штучного інтелекту:

Етап 1: Збір голосової інформації

Зловмисники починають зі збору аудіозаписів з відкритих джерел, презентацій керівників, конференц-дзвінків, відеозаписів компаній або постів у соціальних мережах.

Маючи всього 20-30 секунд чистого звуку, вони можуть створювати переконливі голосові клони.

Етап 2: Фальшивий дзвінок із пропозицією викупу

Під час вішинг-дзвінка зловмисник переконує жертву перейти на сторінку налаштування підключеного додатку Salesforce і схвалити підроблену версію програми Data Loader, замасковану під дещо змінений брендинг.

Таким чином, жертва несвідомо дозволяє зловмисникам викрасти конфіденційні дані з Salesforce.

Витонченість зловмисників вражає. У деяких випадках зловмисники використовували підроблені аудіозаписи, щоб видати себе за співробітників і переконати працівників служби підтримки надати несанкціонований доступ.

Це значний крок вперед від традиційного голосового фішингу, коли зловмисники просто прикидалися авторитетними особами, до імітації з використанням штучного інтелекту, коли вони можуть говорити як конкретні люди.

Етап 3: Використання OAuth

Після авторизації шкідливого додатку зловмисники повністю обходять багатофакторну автентифікацію.

Після схвалення фальшивого додатку зловмисники отримують довготривалі токени OAuth, які дозволяють їм обійти багатофакторну автентифікацію і працювати без спрацьовування звичайних сповіщень системи безпеки.

Етап 4: Безшумне вилучення даних

Група розвідки загроз Google попередила, що зловмисник використовував інструмент Python для автоматизації процесу крадіжки даних для кожної організації, яка стала мішенню, причому дослідникам відомо про понад 700 потенційно постраждалих організацій.

Чому ми вразливі перед голосами штучного інтелекту

Успіх цих атак експлуатує фундаментальну людську рису: нашу схильність довіряти тому, що ми чуємо.

Згідно з нещодавнім глобальним дослідженням, 70 відсотків людей стверджують, що не впевнені, що можуть відрізнити справжній голос від клонованого.

Ця вразливість посилюється в корпоративному середовищі, де співробітники служби підтримки навчені бути корисними та поступливими, а віддалена робота нормалізувала взаємодію лише за допомогою аудіо.

Згідно зі Звітом CrowdStrike про глобальні загрози за 2025 рік, між першим і другим півріччями 2024 року кількість атак голосового фішингу (вішингу) збільшилася на 442%, що було спричинено тактикою фішингу та видавання себе за іншу особу, створеною штучним інтелектом.

Пробудження мільйона $25

Наслідки атак з використанням глибоких фейків виходять далеко за межі Salesforce.

Підроблене пограбування інженерної компанії Arup на суму $25 мільйонів на початку 2024 року, коли зловмисники використовували штучний інтелект, щоб видати себе за кількох керівників під час відеодзвінка, продемонструвало, що жодна організація не застрахована від цієї загрози.

Подібні атаки також були спрямовані на керівників у різних галузях, включаючи спробу видати себе за генерального директора Ferrari Бенедетто Вінья за допомогою голосових дзвінків, клонованих штучним інтелектом, які імітували його південноіталійський акцент.

Ці інциденти представляють те, що експерти з безпеки називають "шахрайство з боку керівників 2.0" - атаки, які виходять за рамки простої імітації електронної пошти і створюють мультисенсорні обмани, здатні обдурити навіть досвідчених керівників.

Безпека платформи проти людської вразливості

Компанія Salesforce поспішила підкреслити, що ці порушення не є вразливістю самої платформи.

Компанія Salesforce визнала кампанію UNC6040 у березні 2025 року, попередивши, що зловмисники видавали себе за ІТ-службу, щоб обманом змусити співробітників розголошувати облікові дані або схвалювати шкідливі підключені додатки.

Компанія підкреслила, що ці інциденти не були пов'язані з будь-якими вразливостями в її платформі і не виникли через них.

Це свідчить про серйозний виклик для всіх провайдерів SaaS: з'ясувати, як зупинити атаки, які грають на людській довірі, а не на технічних недоліках.

Salesforce впровадила кілька захисних заходів:

- Захист підключених додатків: Автоматичне вимкнення неінстальованих підключених програм для нових користувачів

- Обмеження потоку OAuth: Вимкнення з'єднань, отриманих за допомогою певних процесів авторизації

- Посилений моніторинг: Покращене виявлення підозрілих шаблонів авторизації додатків

- Навчання користувачів: Публікація рекомендацій щодо розпізнавання спроб соціальної інженерії

У серпні 2025 року Salesforce закрила всі інтеграції з технологіями Salesloft, включаючи додаток Drift, після того, як виявила, що токени OAuth були викрадені в результаті відповідних атак.

Експерти з безпеки попереджають, що командам потрібно прислухатися до тонких підказок, таких як дивні паузи, фоновий шум або звукові збої, які можуть виявити, що голос був згенерований штучним інтелектом.

Реакція підприємства: За межами технологічних рішень

Організації починають усвідомлювати, що захист від атак, підсилених глибокими фейками, вимагає не лише технологічних рішень, але й фундаментального переосмислення процесів довіри та верифікації.

Комунікація з нульовою довірою

RealityCheck від Beyond Identity надає кожному учаснику видимий, підтверджений ідентифікаційний бейдж, який підкріплений криптографічною автентифікацією пристрою та постійними перевірками ризиків, що наразі доступні для Zoom та Microsoft Teams.

Такі рішення означають перехід до моделей корпоративної комунікації за принципом "ніколи не довіряй, завжди перевіряй".

Удосконалені навчальні програми

Організації, які використовують платформу симуляції глибоких фейків Resemble AI, повідомляють про зменшення кількості успішних атак на 90% після впровадження платформи, яка використовує гіперреалістичні симуляції, щоб проілюструвати, як глибокі фейкові атаки розгортаються в реальному світі.

Багатоканальна верифікація

Провідні організації впроваджують протоколи, які вимагають перевірки по декількох каналах для будь-яких запитів з високим рівнем ризику, незалежно від того, наскільки достовірним виглядає початкове повідомлення.

Коли голос більше не є правдою

Загроза глибокого підроблення для Salesforce та інших корпоративних систем є переломним моментом в історії кібербезпеки.

Вперше зловмисники можуть не просто видавати себе за авторитетних осіб; вони можуть говорити як вони, виглядати як вони і переконувати навіть підготовлених професіоналів з безпеки вчинити дії, що ставлять під загрозу безпеку організації.

В епоху обману, породженого штучним інтелектом, довіру потрібно заробляти через перевірку, а не припускати через знайомство.

Компанії, які розуміють це та інвестують у правильні інструменти, процеси та культуру, будуть у найкращому становищі для захисту як безпеки, так і довіри у все більш невизначеному цифровому світі.

У цій новій реальності голос на іншому кінці дроту може виявитися не тим, ким здається.

В епоху глибоких фейків постійна пильність - це ціна безпеки.