2025 júniusában a Google egyik alkalmazottja rutinhívásnak tűnő hívást kapott az informatikai ügyfélszolgálattól.

A hang a vonalban profi, magabiztos és teljesen ismerős volt.

A technikus megkérte a munkavállalót, hogy hagyjon jóvá egy új alkalmazást a vállalat Salesforce rendszerében.

A támadók perceken belül hozzáférhettek, és 2,55 millió ügyfélrekordot loptak el a Google CRM rendszeréből.

Ezt a deepfake hangtechnológia tette lehetővé, amelynek segítségével a mesterséges intelligencia által generált hangok olyan meggyőzőek voltak, hogy a hitelesítés egyik legmegbízhatóbb formáját, a kollégák hangjának felismerését is megtévesztették.

Ez a ShinyHunters csoporthoz köthető incidens azt mutatja, hogy a támadók ma már a mesterséges intelligenciát használják a vállalati rendszerek feltörésére.

Mivel a Salesforce világszerte több millió szervezet ügyfélkapcsolat-kezelésének gerincét képezi, a mesterséges intelligenciával támogatott social engineering támadások új generációjának egyik fő célpontjává vált.

Miért vált a Salesforce Becforce Deepfake célpontjává

A Salesforce növekedése az adatlopás nagy célpontjává is tette.

Mivel minden központosított, egyetlen betörés több millió ügyfélrekordot hozhat nyilvánosságra számos különböző cégtől.

Ahogy Tim West, a WithSecure fenyegetéselemzési vezetője megjegyzi:

Soha többé ne aggódjon az AI-csalások miatt. TruthScan Segíthet:

- AI generált érzékelése képek, szöveg, hang és videó.

- Kerülje a jelentős mesterséges intelligencia által vezérelt csalás.

- Védje a leg érzékeny vállalati eszközök.

"Az olyan hackercsoportok, mint a Scattered Spider, a SaaS-környezetekhez való hozzáférés megszerzésére szociális mérnöki módszereket alkalmaznak. Támadásaik technikailag egyszerűnek tűnhetnek, de ettől még nem lesznek kevésbé veszélyesek."

A WithSecure új kutatása szerint a Salesforce-környezeteken belüli rosszindulatú tevékenység 2025 első negyedévében meredeken emelkedett, 2024 végéhez képest hússzorosára nőtt az észlelések száma.

Hogyan táplálták a Deepfakes a Salesforce betörést

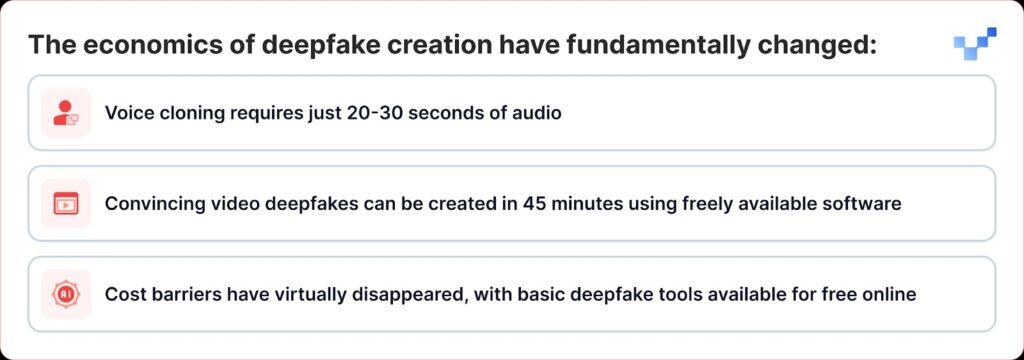

A legutóbbi támadásokat az teszi különösen veszélyessé, hogy a deepfake technológia egy hiánypótló eszközből olyan eszközzé vált, amelyet bárki fegyverként használhat.

A hagyományos adatbetörésekkel ellentétben, amelyek közvetlenül törnek be az adatbázisokba, a kiberbűnözők most hangalapú social engineeringet, azaz "vishing"-et használnak. A deepfakes és az AI hangklónozás elterjedésével ezeket a támadásokat egyre nehezebb észrevenni.

A ShinyHunters kampánya a Salesforce-ügyfelek ellen egy hatékony játékkönyvet követ, amely a hagyományos közösségi mérnöki tevékenységet a legmodernebb mesterséges intelligencia megtévesztésével ötvözi:

1. fázis: Hanginformáció-gyűjtés

A támadók nyilvános forrásokból, vezetői prezentációkból, konferenciahívásokból, vállalati videókból vagy a közösségi médiában közzétett bejegyzésekből származó hangminták begyűjtésével kezdik.

Már 20-30 másodpercnyi tiszta hanggal is meggyőző hangklónokat tudnak létrehozni.

2. fázis: A Deepfake Vishing hívás

A vishing-hívás során a támadó meggyőzi az áldozatot, hogy lépjen be a Salesforce csatlakoztatott alkalmazások beállítási oldalára, és hagyja jóvá a Data Loader alkalmazás hamis, kissé módosított márkajelzéssel álcázott verzióját.

Ezzel az áldozat tudtán kívül hagyja, hogy a támadók érzékeny adatokat lopjanak el a Salesforce-ból.

A kifinomultság figyelemre méltó. Egyes esetekben a támadók deepfake hangot használtak arra, hogy alkalmazottaknak adják ki magukat, és rávegyék a help desk személyzetet, hogy engedélyezzék a jogosulatlan hozzáférést.

Ez jelentős fejlődést jelent a hagyományos hangalapú adathalászathoz képest, ahol a támadók egyszerűen csak hatósági személyeknek adták ki magukat, a mesterséges intelligenciával feljavított megszemélyesítéshez képest, ahol valóban úgy hangzanak, mint bizonyos személyek.

3. fázis: OAuth kihasználása

Ha a rosszindulatú alkalmazás engedélyezve van, a támadók teljesen megkerülik a többfaktoros hitelesítést.

Miután a hamis alkalmazást jóváhagyták, a támadók hosszú életű OAuth-tokeneket szereznek, amelyek lehetővé teszik számukra, hogy megkerüljék a többfaktoros hitelesítést, és a szokásos biztonsági riasztások kiváltása nélkül működjenek.

4. fázis: Csendes adatszerzés

A Google Threat Intelligence Group figyelmeztetett, hogy egy fenyegető szereplő egy Python-eszközt használt az adatlopási folyamat automatizálására minden egyes megcélzott szervezet esetében, és a kutatók több mint 700 potenciálisan érintett szervezetről tudnak.

Miért vagyunk sebezhetőek a mesterséges intelligencia hangjaival szemben?

E támadások sikere egy alapvető emberi tulajdonságot használ ki: azt, hogy hajlamosak vagyunk megbízni abban, amit hallunk.

Egy nemrégiben készült globális tanulmány szerint az emberek 70 százaléka azt állítja, hogy nem biztos benne, hogy fel tudja ismerni a valódi és a klónozott hangot.

Ez a sebezhetőség tovább fokozódik a vállalati környezetekben, ahol a help desk személyzetet arra képezték ki, hogy segítőkész és alkalmazkodó legyen, és a távmunka normalizálta a csak hangalapú interakciókat.

A CrowdStrike 2025-ös globális fenyegetésjelentése szerint 2024 első és második féléve között 442%-tal nőtt a hangalapú adathalász (vishing) támadások száma, amit az AI által generált adathalász és megszemélyesítő taktikák hajtottak.

Az $25 millió ébresztő hívás

A deepfake-ekkel megerősített támadások következményei messze túlmutatnak a Salesforce-on.

Az Arup mérnöki cégnél 2024 elején elkövetett $25 millió dolláros deepfake rablás, ahol a támadók mesterséges intelligenciát használtak arra, hogy egy videóhívás során több vezetőnek adják ki magukat, megmutatta, hogy egyetlen szervezet sem immunis erre a fenyegetésre.

Hasonló támadások különböző iparágak vezetőit is célba vették, többek között megpróbálták megszemélyesíteni a Ferrari vezérigazgatóját, Benedetto Vignát, aki dél-olasz akcentusát utánzó, mesterséges intelligenciával klónozott hanghívásokkal próbálta megszemélyesíteni magát.

Ezek az incidensek a biztonsági szakértők által "vezérigazgatói csalás 2.0"-nak nevezett támadások, amelyek túlmutatnak az egyszerű e-mail megszemélyesítésen, és olyan több érzékszervet érintő megtévesztéseket hoznak létre, amelyek még a tapasztalt vezetőket is képesek becsapni.

Platformbiztonság vs. emberi sebezhetőség

A Salesforce gyorsan hangsúlyozta, hogy ezek a jogsértések nem jelentenek sebezhetőséget magában a platformjukban.

A Salesforce 2025 márciusában ismerte el az UNC6040 kampányát, és arra figyelmeztetett, hogy a támadók informatikai támogatásnak adták ki magukat, hogy a dolgozókat rávegyék a hitelesítő adatok átadására vagy rosszindulatú, csatlakoztatott alkalmazások jóváhagyására.

A vállalat hangsúlyozta, hogy ezek az incidensek nem kapcsolódtak a platformjukban lévő sebezhetőségekhez, illetve nem azokból származtak.

Ez a SaaS-szolgáltatók egyik legnagyobb kihívását mutatja: hogyan lehet megállítani az olyan támadásokat, amelyek a technikai hibák helyett az emberi bizalomra építenek.

A Salesforce számos védekező intézkedést vezetett be:

- Csatlakoztatott alkalmazások keményítése: A nem telepített csatlakoztatott alkalmazások automatikus letiltása új felhasználók számára

- OAuth áramlási korlátozások: Bizonyos engedélyezési folyamatok segítségével kapott kapcsolatok letiltása

- Fokozott felügyelet: A gyanús alkalmazás-engedélyezési minták jobb észlelése.

- Felhasználói oktatás: Iránymutatás közzététele a social engineering kísérletek felismeréséről

2025 augusztusában a Salesforce leállította az összes integrációt a Salesloft technológiákkal, beleértve a Drift alkalmazást is, miután kiderült, hogy az OAuth tokeneket ellopták a kapcsolódó támadások során.

A biztonsági szakértők most arra figyelmeztetnek, hogy a csapatoknak figyelniük kell a finom nyomokra, például a furcsa szünetekre, háttérzajokra vagy hanghibákra, amelyek felfedhetik, ha egy hangot mesterséges intelligencia generált.

A vállalati válasz: Technológiai megoldásokon túl

A szervezetek kezdik felismerni, hogy a deepfake-alapú támadások elleni védekezés nem csupán technológiai megoldásokat igényel, hanem a bizalmi és ellenőrzési folyamatok alapvető újragondolását is.

Zéró bizalmi kommunikáció

A RealityCheck by Beyond Identity minden résztvevőnek látható, ellenőrzött személyazonossági jelvényt biztosít, amely mögött kriptográfiai eszközhitelesítés és folyamatos kockázatellenőrzés áll, és jelenleg a Zoom és a Microsoft Teams számára érhető el.

Az ilyen megoldások a vállalati kommunikációban a "soha ne bízz, mindig ellenőrizd" modellek felé való elmozdulást jelentik.

Továbbfejlesztett képzési programok

A Resemble AI deepfake szimulációs platformját használó szervezetek a platform bevezetése után akár 90% csökkenésről számolnak be a sikeres támadások tekintetében, amely hiperealisztikus szimulációkat használ annak bemutatására, hogy a deepfake támadások hogyan zajlanak a való világban.

Többcsatornás ellenőrzés

A vezető szervezetek olyan protokollokat vezetnek be, amelyek több csatornán keresztül történő ellenőrzést írnak elő minden kockázatos kérés esetén, függetlenül attól, hogy a kezdeti kommunikáció mennyire hitelesnek tűnik.

Amikor a hang már nem igazság

A Salesforce és más vállalati rendszerek deepfake fenyegetése fordulópontot jelent a kiberbiztonság történetében.

A támadók most először nem csak megszemélyesíthetik a hatósági személyiségeket, hanem valóban úgy hangzanak, úgy néznek ki, mint ők, és még a képzett biztonsági szakembereket is meggyőzhetik arról, hogy olyan lépéseket tegyenek, amelyek veszélyeztetik a szervezet biztonságát.

A mesterséges intelligencia által generált megtévesztés korában a bizalmat ellenőrzéssel kell kiérdemelni, nem pedig az ismeretség alapján feltételezni.

Azok a vállalatok, amelyek ezt megértik, és befektetnek a megfelelő eszközökbe, folyamatokba és kultúrába, a legjobb helyzetben lesznek a biztonság és a bizalom védelmében az egyre bizonytalanabbá váló digitális világban.

Ebben az új valóságban a vonal másik végén lévő hang nem biztos, hogy az, akinek látszik.

A deepfakes korában az állandó éberség a biztonság ára.