En junio de 2025, un empleado de Google recibió lo que parecía ser una llamada rutinaria del servicio de asistencia informática.

La voz en la línea sonaba profesional, segura y completamente familiar.

El técnico pidió al empleado que aprobara una nueva aplicación en el sistema Salesforce de la empresa.

En cuestión de minutos, los atacantes tuvieron acceso y robaron 2,55 millones de registros de clientes del CRM de Google.

Lo que lo hizo posible fue el uso de tecnología de audio deepfake, con voces generadas por IA tan convincentes que engañaron a una de las formas de autenticación más fiables, reconocer la voz de un colega.

Este incidente, vinculado al grupo ShinyHunters, muestra cómo los atacantes utilizan ahora la inteligencia artificial para irrumpir en los sistemas de las empresas.

Como columna vertebral de la gestión de las relaciones con los clientes para millones de organizaciones de todo el mundo, Salesforce se ha convertido en uno de los principales objetivos de una nueva generación de ataques de ingeniería social impulsados por IA.

Por qué Salesforce se convirtió en objetivo de Deepfake

El crecimiento de Salesforce también la ha convertido en un gran objetivo para el robo de datos.

Como todo está centralizado, una sola brecha puede exponer millones de registros de clientes de muchas empresas diferentes.

Como señala Tim West, Jefe de Inteligencia de Amenazas de WithSecure:

No vuelva a preocuparse por el fraude de IA. TruthScan puede ayudarle:

- Detectar IA generada imágenes, texto, voz y vídeo.

- Evite grandes fraudes impulsados por la IA.

- Proteja sus sensible activos de la empresa.

"Grupos de piratas informáticos como Scattered Spider despliegan ingeniería social para acceder a entornos SaaS. Sus ataques pueden parecer técnicamente sencillos, pero eso no los hace menos peligrosos."

Según una nueva investigación de WithSecure, la actividad maliciosa dentro de los entornos de Salesforce aumentó considerablemente en el primer trimestre de 2025, con un aumento de veinte veces en las detecciones en comparación con finales de 2024.

Cómo los Deepfakes alimentaron una brecha en Salesforce

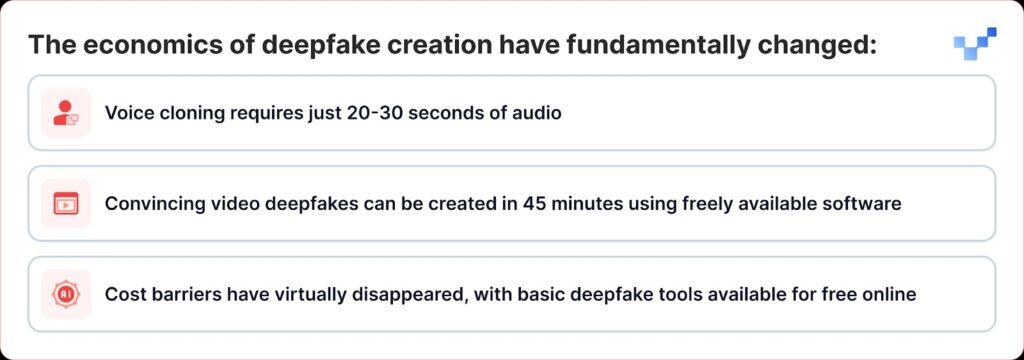

Lo que hace que los ataques recientes sean especialmente peligrosos es cómo la tecnología deepfake ha pasado de ser una herramienta de nicho a algo que cualquiera puede utilizar como arma.

A diferencia de las brechas de datos tradicionales que irrumpen directamente en las bases de datos, los ciberdelincuentes utilizan ahora la ingeniería social basada en la voz, o "vishing". Con el auge de los deepfakes y la clonación de voz por IA, estos ataques son cada vez más difíciles de detectar.

La campaña de ShinyHunters contra los clientes de Salesforce sigue un eficaz libro de jugadas que combina la ingeniería social tradicional con el engaño mediante IA de última generación:

Fase 1: Recopilación de información vocal

Los atacantes comienzan recogiendo muestras de audio de fuentes públicas, presentaciones de ejecutivos, conferencias telefónicas, vídeos de empresas o publicaciones en redes sociales.

Con tan solo 20-30 segundos de audio claro, pueden crear clones de voz convincentes.

Fase 2: La llamada de vishing de Deepfake

Durante una llamada de vishing, el atacante convence a la víctima para que vaya a la página de configuración de aplicaciones conectadas de Salesforce y apruebe una versión falsa de la aplicación Data Loader, disfrazada con una marca ligeramente alterada.

Con ello, la víctima permite sin saberlo que los atacantes roben datos confidenciales de Salesforce.

La sofisticación es notable. En algunos casos, los atacantes utilizaron audio deepfake para hacerse pasar por empleados y persuadir al personal del servicio de asistencia para que autorizara el acceso fraudulento.

Esto representa una evolución significativa desde el phishing de voz tradicional, en el que los atacantes simplemente se hacían pasar por figuras de autoridad, hasta la suplantación mejorada por IA, en la que pueden sonar realmente como personas concretas.

Fase 3: Explotación de OAuth

Una vez autorizada la aplicación maliciosa, los atacantes se saltan por completo la autenticación multifactor.

Una vez aprobada la aplicación falsa, los atacantes obtienen tokens OAuth de larga duración, que les permiten saltarse la autenticación multifactor y operar sin activar las alertas de seguridad normales.

Fase 4: Extracción silenciosa de datos

El Grupo de Inteligencia de Amenazas de Google advirtió de que un actor de la amenaza utilizó una herramienta Python para automatizar el proceso de robo de datos para cada organización atacada, y los investigadores tienen constancia de más de 700 organizaciones potencialmente afectadas.

Por qué somos vulnerables a las voces de la IA

El éxito de estos ataques explota un rasgo humano fundamental: nuestra tendencia a confiar en lo que oímos.

Según un reciente estudio mundial, el 70 por ciento de las personas afirman no estar seguras de poder identificar una voz real frente a una clonada.

Esta vulnerabilidad se agrava en entornos corporativos en los que el personal del servicio de asistencia está formado para ser servicial y complaciente, y el trabajo a distancia ha normalizado las interacciones sólo por audio.

Según el Informe sobre Amenazas Globales 2025 de CrowdStrike, hubo un aumento de 442% en los ataques de phishing de voz (vishing) entre la primera y la segunda mitad de 2024, impulsados por tácticas de phishing y suplantación de identidad generadas por IA.

La llamada de atención de los $25 millones

Las implicaciones de los ataques mejorados por deepfake van mucho más allá de Salesforce.

El atraco de $25 millones de deepfake a la empresa de ingeniería Arup a principios de 2024, en el que los atacantes utilizaron IA para hacerse pasar por varios ejecutivos en una videollamada, demostró que ninguna organización es inmune a esta amenaza.

También se han producido ataques similares contra ejecutivos de distintos sectores, como un intento de hacerse pasar por Benedetto Vigna, Consejero Delegado de Ferrari, mediante llamadas de voz clonadas con IA que imitaban su acento del sur de Italia.

Estos incidentes representan lo que los expertos en seguridad denominan "fraude de CEO 2.0", ataques que van más allá de la simple suplantación de identidad por correo electrónico para crear engaños multisensoriales que pueden engañar incluso a ejecutivos experimentados.

Seguridad de las plataformas frente a vulnerabilidad humana

Salesforce se ha apresurado a subrayar que estas filtraciones no representan vulnerabilidades en su plataforma en sí.

Salesforce reconoció la campaña de UNC6040 en marzo de 2025, advirtiendo de que los atacantes se hacían pasar por el servicio de asistencia informática para engañar a los empleados y hacerles entregar credenciales o aprobar aplicaciones maliciosas conectadas.

La empresa subrayó que estos incidentes no implicaban ni tenían su origen en ninguna vulnerabilidad de su plataforma.

Esto muestra un reto importante para todos los proveedores de SaaS: averiguar cómo detener los ataques que juegan con la confianza humana en lugar de con los fallos técnicos.

Salesforce ha puesto en marcha varias medidas defensivas:

- Fortalecimiento de las aplicaciones conectadas: Desactivación automática de las aplicaciones conectadas no instaladas para los nuevos usuarios.

- Restricciones de flujo OAuth: Deshabilitación de las conexiones obtenidas mediante determinados procesos de autorización

- Supervisión mejorada: Detección mejorada de patrones sospechosos de autorización de aplicaciones.

- Educación de los usuarios: Publicación de orientaciones para reconocer los intentos de ingeniería social

En agosto de 2025, Salesforce cerró todas las integraciones con tecnologías Salesloft, incluida la aplicación Drift, tras descubrir que se habían robado tokens OAuth en ataques relacionados.

Los expertos en seguridad advierten ahora de que los equipos deben estar atentos a pistas sutiles, como pausas extrañas, ruido de fondo o fallos de audio, que pueden revelar cuándo una voz ha sido generada por IA.

La respuesta de la empresa: Más allá de las soluciones tecnológicas

Las organizaciones están empezando a reconocer que defenderse de los ataques mejorados por deepfake requiere algo más que soluciones tecnológicas; exige un replanteamiento fundamental de los procesos de confianza y verificación.

Comunicación de confianza cero

RealityCheck de Beyond Identity proporciona a cada participante una insignia de identidad visible y verificada, respaldada por autenticación criptográfica de dispositivos y comprobaciones continuas de riesgos, disponible actualmente para Zoom y Microsoft Teams.

Estas soluciones representan un cambio hacia modelos de "nunca confíes, siempre verifica" para la comunicación empresarial.

Programas de formación mejorados

Las organizaciones que utilizan la plataforma de simulación de deepfake de Resemble AI informan de una reducción de hasta 90% en los ataques con éxito después de implementar la plataforma, que utiliza simulaciones hiperrealistas para ilustrar cómo se desarrollan los ataques de deepfake en el mundo real.

Verificación multicanal

Las organizaciones líderes están implantando protocolos que exigen la verificación a través de múltiples canales para cualquier solicitud de alto riesgo, independientemente de lo auténtica que parezca la comunicación inicial.

Cuando la voz deja de ser verdad

La amenaza deepfake para Salesforce y otros sistemas empresariales representa un punto de inflexión en la historia de la ciberseguridad.

Por primera vez, los atacantes no sólo pueden hacerse pasar por figuras de autoridad, sino que pueden sonar como ellas, parecerlo y convencer incluso a profesionales de la seguridad formados para que tomen medidas que comprometan la seguridad de la organización.

En la era del engaño generado por la IA, la confianza debe ganarse mediante la verificación, no asumirse por familiaridad.

Las empresas que entiendan esto e inviertan en las herramientas, los procesos y la cultura adecuados estarán en la mejor posición para proteger tanto la seguridad como la confianza en un mundo digital cada vez más incierto.

En esta nueva realidad, la voz al otro lado de la línea puede no ser quien parece.

En la era de los deepfakes, la vigilancia constante es el precio de la seguridad.